Hablando de Estrategias para la protección de datos, como responsables del acceso y tratamiento de la información, es nuestro deber proteger los datos lo mejor posible. Debemos ponernos en la piel de los delincuentes para evaluar si los datos personales de nuestros sistemas están debidamente protegidos. Esta responsabilidad no recae solo en el delegado de protección de datos; el área de seguridad de la empresa es crucial y debe velar por la protección de los accesos y el aumento de la seguridad.

Table of Contents

ToggleAuditorías y Control de Accesos

Es importante realizar auditorías para verificar que los usuarios con acceso a datos personales solo vean la información que necesitan. Además, la información pública o compartida con otras empresas no debe poder cruzarse con otras fuentes de datos, sean públicas o privadas.

Un ejemplo sería guardar un informe personal con todos los datos anonimizados, pero dejar el identificador de Twitter sin anonimizar. Esto permitiría extraer información personal de la cuenta de Twitter.

Formación y Concienciación

No debemos olvidar la formación y concienciación de los empleados. La ingeniería social ha sido siempre una herramienta eficaz para obtener información. Es crucial que todos los empleados sean conscientes de los riesgos y colaboren en la protección de datos y la seguridad en todos los niveles.

Fuentes de Datos

El acceso a la información puede provenir de diversas fuentes, como bases de datos, ficheros de log, aplicaciones web, móviles o de escritorio, informes de reporte, datos biométricos para desbloquear dispositivos o acceder a empresas, mapas, redes sociales, etc.

Contexto Digital

En el mundo digital actual, existe una cantidad ingente de datos en múltiples formatos, fácilmente accesibles a cualquier persona con un dispositivo móvil y conexión a internet. Las salidas de datos pueden incluir:

- Reportes

- Formularios de aplicación

- Ficheros

Y también:

- Bases de datos

- Ficheros de log

- EXPLORAR

- CLASIFICAR

- MÉTODOS

- ANONIMIZAR

1. Explorar

Normalmente se parte de fuentes de datos ya existentes. Es necesario explorar estas fuentes y localizar la información personal. En este punto es importante conocer en qué sitios aparece información personal. Los objetivos principales en este punto deben ser localizar ficheros de trazas que tengan información personal y buscar en las bases de datos los campos con información personal.

En los ficheros de trazas lo mejor es eliminar la información personal. En cuanto a las bases de datos, suelen acaparar el mayor porcentaje del conjunto de datos a anonimizar. Este proceso consistirá inicialmente en buscar dentro de un esquema de base de datos nombres de columna que puedan contener datos personales mediante expresiones regulares o filtros. Por ejemplo, podemos buscar direcciones de correo electrónico usando la expresión [e]*.*mail|.*correo.*.

La tarea de asignar expresiones regulares para encontrar campos con datos personales requiere conocer los modelos de datos y realizar un análisis exhaustivo de las bases de datos analizadas, comprobando los datos. Este proceso requiere varias iteraciones hasta conseguir identificar todos los campos correctamente. Es importante destacar que el idioma de las columnas de la base de datos tiene un alto impacto en este punto. Si tenemos las bases de datos en varios idiomas habrá que incluir una expresión regular por cada tipo.

En los dos motores bases de datos principales: Microsoft SQL Server y Oracle existen herramientas que pueden ayudarnos en este punto.

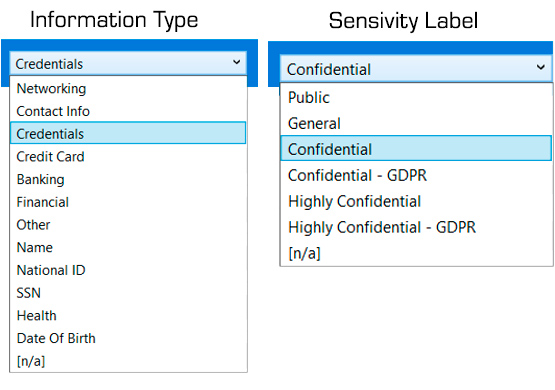

En Microsoft SQL Server, la detección y clasificación de datos funciona a partir de la versión de SQL Server 2012 y se puede usar a partir de la versión 17.5 con la herramienta SQL Server Management Studio. En este artículo de Microsoft describe como realizar este proceso.

Es posible bajar la base de datos de prueba de SQL Server, AdventureWorks, para experimentar con la clasificación de datos antes de hacerlo sobre una base de datos real. La podéis encontrar en el siguiente enlace.

Oracle proporciona una herramienta para la búsqueda de datos personales y sensibles llamada Oracle Database Security Assessment Tool (DBSAT). Es gratuita para aquellos clientes de Oracle con una cuenta de soporte activa. Puedes encontrar aquí más información.

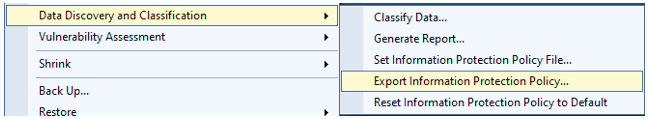

Ambas aplicaciones de análisis permiten modificar las categorías y expresiones. En el caso de SQL Server, la opción “Export Information Protection Policy…” permite extraer este fichero para modificarlo:

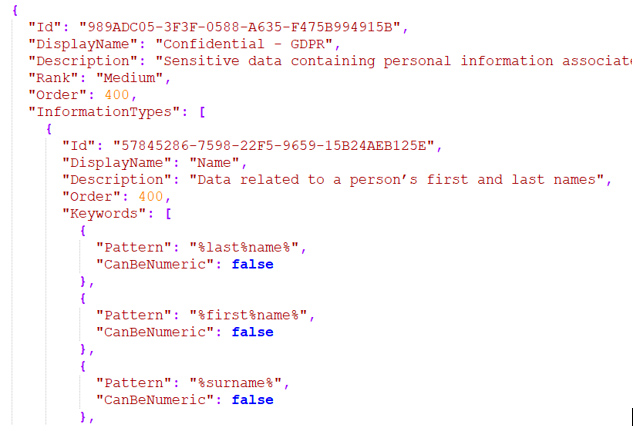

El fichero JSON extraído tiene el siguiente aspecto:

Si usamos esta herramienta los datos de clasificación se guardarán en los metadatos de la base de datos, que posteriormente podremos consultar para conocer la clasificación de cada dato y obrar en consecuencia.

Entregas relacionadas